Membuat Router di OS Redhat

1. Masuk sebagai root

2. Check ip dengan perintah

#vi /etc/sysconfig/network-scripts/ifcfg-eth0

Kurang lebih tampil seperti dibawah ini :

Lakukan setting eth1 yang hampir sama dengan eth0, dengan ip sesuai ketentuan.

#vi /etc/sysconfig/network-scripts/ifcfg-eth1

3. Edit file resolv.conf

#vi /etc/resolv.conf

4. Restart network

#service network restart

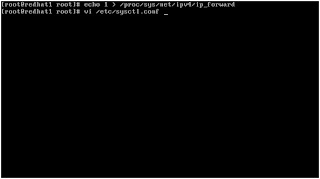

5. Aktifkan IP forward

#echo 1 > /proc/sys/net/ipv4/ip_forward

#vi /etc/sysctl.conf

Edit nilai net.ipv4.ip_forward yang awalnya 0 menjadi 1.

6. Setting firewall iptables

#route add default gw 10.10.10.1

#/sbin/iptables -t nat -A POSTROUTING -s 10.0.0.0/8 -j MASQUERADE

#/sbin/iptables -t nat -A PREROUTING -s 10.0.0.0/8 -p tcp --dport 80 -j REDIRECT --to-port 3128

#service iptables save

#chkconfig iptables on

#ping 202.110.101.1

#ping 10.210.254.2

Definisi DNS Server

Domain Name Sytem (DNS) adalah sebuah aplikasi service di internet yang menerjemahkan sebuah domain nama ke ip address dan salah satu jenis sytem yang melayani permintaan pemetaan ip address ke FQDN (Full Qualified Domain Name) dan dari FQDN ke ip address. DNS biasanya digunakan pada aplikasi yang berhubungan ke internet seperti web browser dan email, dimana DNS membantu memetakkan hostname sebuah komputer ke ip address. Selain digunakan pada Internet DNS juga dapat diimplementasikan ke private network atau internet

Instalasi dan Konfigurasi DNS

1. Setting IP

Dalam suatu jaringan yang menggunakan protokol tcp/ip, seting NIC merupakan hal yang penting karena dalam jaringan tersebut menggunakan 1 kelas ip sesuai dengan aturan yang ada.

Lakukan konfigurasi di file interfaces

# vim /etc/network/interfaces

2. Lakukan pengecekan IP

Restart dulu network kita # /etc/init.d/network restart

Ping ip kita sendiri # ping 10.10.10.2

3. Mounting cdrom

Sebelum kita menggunakan cd kita untuk menginstal paket-paket yang dibutuhkan lakukan Mounting cdrom # apt-cdrom add

4. Instalasi dan Konfigurasi DNS Server

DNS Server adalah server yang digunakan untuk membuat sebuah dana domain ( domain name ), baik untuk untuk webserver, FTP server, dll. Nama domain dibuat agar pengaksesan ke suatu server dapat dengan mudah dilakukan dengan menggunakan sebuah nama yang mudah diingat, bukan dengan menggunakan nama IP address yang berupa digit angka ataupun bisa sebaliknya.

Agar server yang dibangun bisa diakses dengan menggunakan nama domain dan ip address, maka dibangun sebuah dns server. Berikut langkah langkahnya

Paket bind digunakan untuk konfigurasi DNS, untuk menambahkan domain dan subdomain kita, Instalasi bind # apt-get install bind9

5. Konfigurasi file named.conf

Di file ini, tempat kita menambahkan domain, dengan cara penambahan zone

# vim /etc/bind/named.conf

6. Membuat file Zone forward dan Zone Reverse

Terlebih dahulu copy file induk menjadi nama yang sesuai waktu konfigurasi named

# cp db.local db.fw

# cp db.127 db.rv

7. Konfigurasi File zone forward

Lakukan konfigurasi sesuai dengan gambar dibawah ini

# vim db.fw

8. Konfigurasi File zone reverse

Lakukan konfigurasi sesuai dengan gambar dibawah ini

# vim db.rv

9. Pengecekan Domain dan subdomain

Selesai konfigurasi zone forward dan zone reverse, restart bind # /etc/init.d/bind9 restart

Lalu lakukan pengecekan Domain dan subdomain # nslookup

Konfigurasi Proxy Debian 4

1. Instalasi Paket Squid

Paket yang dibutuhkan untuk membuat proxy adalah squid. Didalam DVD debian 4 sudah tersedia dengan squid 2.6. Untuk konfigurasi squid, ketik # vim /etc/squid/squid.conf

Cari tulisan http_port 3128 tepatnya pada baris ke-73, kemudian tambahkan transparent seperti pada gambar. Hal ini digunakan agar squid berjalan secara transparan melalui port 3128.

2. Cari tulisan cache_mem 8 MB yaitu pada baris 771, hapus tanda pagar # dan ganti dengan setengah

memory pc. Misal 512.

3. Pada cache_dir ufs /var/cache/squid 100 16 256, hapus tanda pagar # dan angka 100 ganti dengan setengah hardisk. Misal 20000. Konfigurasi ini digunakan untuk menyimpan cache. Agar ketika client membuka situs yang sama maka cache yang tersimpan itulah yang akan diberikan ke client.

4. Hapus tanda pagar # pada cache_log /var/log/squid/cache.log dan cache_store_log /var/log/squid/store.log yaitu pada baris ke 1119 dan 1129.konfigurasi ini untuk mengaktifkan cache log, artinya untuk melihat situs-situs apa yang dikunjungi client.

5. Pada bagian acl (access control list), buat nama jaringan dan network yang akan menggunakan proxy. Misal menggunakan nama citrix1 maka, acl citrix2 src 10.0.0.0/8. acl artinya access control list. Src artinya sourch, 10.0.0.0/8 adalah network ip kita.

6. Pada bagian INSERT YOUR OWN daftarkan nama jaringan yang telah dibuat. Masukkan pada bagian http_access. Misal http_access allow citrix2. Maka proxy akan berjalankan pada jaringan citrix2 dengan network 10.0.0.0/8

7. Setelah itu maka konfigurasi proxy telah selesai, simpan konfigurasi tersebut dan buat swap directory squid dengan konsole squid –z. dan start proxy dengan konsole /etc/init.d/squid start

8. Untuk melakukan konfigurasi untuk penge-blokan, web, situs, kata. Tambahkan perintah dibawah ini, tapi dengan urut, karena linux membaca konsole secara beraturan dari atas ke bawah.

acl kecuali dstdomain “/etc/squid/kecuali.txt”

acl bloksitus dstdomain “/etc/squid/bloksitus.txt”

acl blokkata url_regex –i “/etc/squid/blokkata.txt”

9. Lalu tambahkan konsole pada tag http_access, untuk acl blok yang akan dideny atau diallow, untuk kecuali, harus diallow, karena berisi web khusus yang tidak keblok. http_access allow kecuali

http_access deny bloksitus

http_access deny blokkata

10. Buat daftar web dan kata yang akan diblok pada directory /etc/squid. Seperti pada konfigurasi squid, bahwa kecuali ditaruh pada /etc/squid/kecuali.txtmaka vi /etc/squid/kecuali.txt isikan situs-situs khusus yang anti diblok misal seperti pada gambar.

Buatlah file sesuai dengan printah yang kita gunakan pada Squid

Untuk blokkata #vi /etc/squid/blokkata.txt

Untuk bloksitus #vi /etc/squid/bloksitus.txt

Yang penting tempat dan nama file harus sama seperti pada konfigursi squid. Setelah itu masukkan perintah squid –k reconfigure. Perintah ini dilakukan setiap melakukan konfigurasi baru pada squid. Kemudian restart squid menggunakan perintah /etc/init.d/squid restart.

11. Lakukan pengetesan pada internet explorer bahwa proxy kita sudah jalan ketik pada search web (situs yang telah diblok kata)

12. Lakukan pengetesan pada internet explorer bahwa proxy kita sudah jalan ketik pada urlwww.facebook.com (situs yang telah diblok situs)

Langkah-langkah Setting IP pada Debian Woody

Konfigurasi NIC (Network Interface Card) di Debian Woody

Konfigurasi NIC meliputi setting IP Address untuk pengalamatan komputer web server dan web mail. Dalam konfigurasi ini diperlukan pengeditan file script kartu jaringan tersebut. Ada 2 buah file pokok untuk mengkonfiugrasi NIC yaitu file yang berada pada directory :

· /etc/network/interfaces

File ini berfungsi untuk pengisisan IP Address dari komputer.

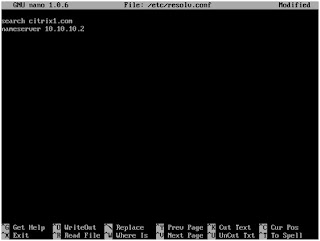

· /etc/resolv.conf

File ini digunakan untuk menentukan IP Address dari DNS Server / ISP dan pencarian domain.

Langkah – langkah konfiugurasi NIC adalah sebagai berikut :

1. Login sebagai root. Jika ada tanda # berarti login sebagai root.

2. Mengedit file interface pada directory /etc/network. Karena eth0 sudah disetting maka kita hanya menambahkan dns-nameserver dan dns-search.

Untuk menyimpan tekan ctrl+x+y

3. Tambahkanlah DNS dan IP eth0 pada directory /etc/resolf.conf.

woody~# nano /etc/resolv.conf

Untuk menyimpan tekan ctrl+x+y

4. Restart layanan network untuk mengetahui apakah network telah berjalan.

woody:~# /etc/init.d/networking restart

* Reconfiguring network interfaces... [ OK ]

Untuk melihat hasil konfigurasi, lakukan perintah:

Woody:~#ping 10.10.10.4

Langkah-langkah Setting Webserver menggunakan Xampp dan Joomla pada Debian Woody

Webserver

Webserver digunakan supaya sebuah halaman web dapat ditampilkan di internet dengan menggunakan sebuah program browser seperti Netscape atau Internet Explorer.

Konfigurasi Xampp pada Debian Woody

Xampp adalah gabungan dari Apache, PHP, MySQL, dan aplikasi web lainnya.

1. Ekstrak software xampp-linux-1.2.tar pada directory /opt/ dan tunggu hingga proses pengekstrakan selesai.

2. Aktifkan xampp dengan perintah:

woody:#/opt/lampp/lampp start

3. Edit file /opt/lampp/etc/httpd.conf dengan perintah:

Woody:~#nano /opt/lamp/etc/httpd.conf

Untuk menyimpan tekan ctrl+x+y

5. Restart xampp dengan perintah:

Woody:~#/opt/lampp/lampp restart

Konfigurasi Joomla pada Debian Woody

Joomla adalah aplikasi pengolah konten (Content Management System) yang bebas dan terbuka ditulis menggunakan PHP dan basisdata MySQL. Dengan menggunakan Xampp tidak perlu menginstal masing-masing aplikasi pendukung Joomla seperti Apache sebagai webserver, MySQL sebagai database server, dan skrip PHP.

1. Buat directory Joomla di /opt/lampp/htdocs/ untuk penyimpanan file-file joomla.

Woody:~#mkdir /opt/lamp/htdocs/Joomla

2. Ekstrak aplikasi Joomla_1.5.21-Stable-Full_Package.tar pada directory /opt/lampp/htdocs/Joomla dan tunggu hingga proses pengekstrakan selesai.

Woody:/home#tar xfvz Joomla_1.5.21-Stable-Full_Package.tar.gz –C /opt/lamp/htdocs/Joomla

3. Edit display errors pada file /opt/lampp/etc/php.ini dan pada kata display_errors = on diubah menjadi display_errors = off

Woody:~#/nano /opt/lamp/etc/php.ini

Untuk menyimpan tekan ctrl+x+y

4. Restart xampp dengan perintah:

Woody:~#/opt/lampp/lampp restart

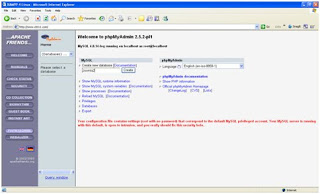

5. Pada PC Client cek webserver menggunakan browser, dan pastikan bahwa client sudah benar-benar connect dengan jaringan server. Pada address bar ketik nama domain yang sudah dibuat. Dan pilih PHPMYADMIN

6. Buat folder Joomla pada kolom Create new database.

Installasi Joomla pada Debian Woody

Pada address bar ketik www.citrix1.com /Joomla untuk memulai installasi Joomla

1. Pemilihan Bahasa

Jika requirement joomla sudah terpenuhi, akan melihat halaman awal instalasi joomla yakni pemilihan bahasa pengantar yang digunakan pada langkah-langkah instalasi joomla selanjutnya. Pilih default bahasa pengantar en-GB- English (United Kingdom).Klik Next.

2. Cek Prainstal

Langkah selanjutnya adalah cek prainstal. Pada langkah ini, Joomla melakukan cek requirement apakah server yang pergunakan sudah memenuhi kriteria yang dibutuhkan joomla. Joomla akan mencek berbagai parameter PHP yang dibutuhkan untuk operasional Joomla. Selanjutnya klik Next.

3. Lisensi GNU

Pada langkah ini, terdapat pernyataan lisensi GNU General Public License yang digunakan sebagai lisensi Joomla. Dengan lisensi ini, anda bebas menggunakan Joomla untuk keperluan anda, menyebarluaskan, dan memodifikasinya. Klik Next.

4. Konfigurasi Database

Langkah konfigurasi database ini adalah langkah yang penting karena Joomla akan menggunakannya untuk melakukan koneksi ke database. Karena pada tutorial ini menggunakan xampp, ketikkan isian konfigurasi dengan :

- Database Type : mysql à Database yang digunakan

- Host Name : localhost à Nama hostname

- Username : root àUsername MySql

- Password : ------- à (kosongi, default)

- Database Name : Joomla à Nama database yang digunakan

Selanjutnya klik Next.

5. Konfigurasi FTP

Langkah ini untuk melakukan konfigurasi FTP (File Transfer Protocol) yang berfungsi menangani transfer file. Biarkan default dan klik Next.

6. Konfigurasi Utama

Pada langkah ini, Kita menentukan konfigurasi :

- Site Name : www.citrix1.com à isikan dengan nama website

- Your Email : hasty_susy@yahoo.com à isikan dengan email and

- Admin Password : ●●●● à isikan dengan password administrator web

- Confirm Admin Password : ●●●● à isikan ulang password admin

Selanjutnya klik Next.

7. Finish

Selamat, Pada langkah ini, telah berhasil mengkonfigurasi Joomla.

8. Selanjutnya pada PC server buat file configuration.php yang berisi copy-paste dari kode pada text area. Upload/taruh pada folder root citrix1. Pada kasus ini, pada folder /opt/lampp/htdocs/Joomla.

Woody:~# cp configuration.php /opt/lampp/htdocs/Joomla

9. Selanjutnya hapus folder installation dengan :

Woody:~#rm –rf /opt/lampp/htdocs/Joomla/installation/

10. Selesai sudah instalasi Joomla, selanjutnya kita bisa melakukan kustomisasi web yang baru kita buat. Cek konfigurasi Joomla di PC Client. Sebelumnya harus mengedit VirtualHostnya di file httpd.conf

Woody:~# nano /opt/lamp/etc/httpd.conf

11. Buat directory dan file untuk penyimpanan virtualhost

Woody:~#mkdir /opt/lampp/etc/extra

Woody:~#nano /opt/etc/extra/httpd-vhost.conf

Untuk menyimpan tekan ctrl+x+y

12. Restart xampp dengan perintah:

Woody:~#/opt/lampp/lampp restart

13. Pada PC Client ketik di address bar www.citrix1.com maka akan muncul jendela seperti di bawah ini. Berarti konfigurasi Joomla pertama sukses.

Installasi Joomla Kedua

Pada address bar ketik www.citrix1.com /Joomla2 untuk memulai installasi Joomla. Cara penginstallan sama dengan Joomla pertama. Hanya saja ditambahkan virtualhosnya di file /opt/lampp/etc/extra/httpd-vhost.conf untuk pengalamatannya.

Woody:~#nano /opt/etc/extra/httpd-vhost.conf

Restart xampp dengan perintah:

Woody:~#/opt/lampp/lampp restart

Pada PC Client ketik di address bar network.citrix1.com maka akan muncul jendela seperti di bawah ini. Berarti konfigurasi Joomla kedua sukses.

Langkah-langkah Setting Webmail pada Debian Woody

Webmail

Webmail adalah suatu fasilitas yang digunakan sebagai interface GUI antara user dengan mail server, untuk memudahkan user dalam melakukan browsing terhadap mail servernya. Terdapat dua protocol utama yang digunakan untuk memberikan layanan e-mail, yaitu SMTP (Simple Mail Transfer Protocol) agar client dapat mengirim e-mail danIMAP (Inter Mail Application Protokol) aga client dapat menerima, mengambil dan membaca e-mail. Pada Linux Debian Woody, dapat menggunakan paket postfix yang bertugas mengirimkan / mentransfer e-mail antar komputer dengan menggunakan SMTP.

Dalam pembuatan webmail, kita meggunakan paket mail yang terdiri dari postfix, uw-imapd, ipopd, dan squirrelmail. Untuk penginstallan paket tersebut perlu mount CD. Caranya #apt-cdrom add (note: untuk Binary-1 maka masukkan CD-1, untuk Binary-2 maka masukkan CD-2, untuk CD 1 maka masukkan CD-8, dan untuk CD 2 maka masukkan CD-9.

Konfigurasi Squirrelmail untuk Webmail

Install paket-paket yang diperlukan untuk pembuatan webmail

1. Install paket postfix

Woody:~#apt-get install uw-imapd

Woody:~#apt-get install ipopd

Woody:~#apt-get install postfix

2. Muncul jendela pemberitahuan untuk penginstallanPostfix

3. Pilih salah satu option yang sudah ada, disini pilih internet site karena digunakan untuk webmail.

4. Isikan nama mail yang akan digunakan untuk webmail dan pilih ok

5. Pada jendela selanjutnya, isikan nama-nama mail yang akan digunakan dan pilih ok.

6. Pada file root tidak perlu ada settingan mengenai mail, maka biarkan defaultnya.

7. Dan penginstallan postfix selesai

8. Edit postfix untuk mengisikan IP yang akan digunakan client supaya bisa mengakses webmail server.

Woody:~#nano /etc/postfix/main.cf

9. Paket yang paling penting di install adalah squirrelmail

Woody:~#apt-get install squirrelmail

10. Dan muncul jendela pemilihan untuk menjalankan squirrelmail dan pilih Other dan pilih ok

11. Edit file apache.conf pada directory /etc/squirrelmail/ kata squirrelmail diubah menjadi webmail, supaya pada PC Client dapat mengakses webmail dengan alamat www.citrix1.com/webmail

Woody:~#nano /etc/squirrelmail/apache.conf

12. PC Client juga dapat mengakses dengan alamat mail.citrix1.com dengan mengisikan virtualhostnya pada directory /opt/lampp/etc/.

Woody:~#nano /opt/lamp/etc/httpd.conf

Pada directory /opt/lampp/etc/extra, tambahkan virtualhostnya supaya dapat mengakses dengan alamat mail.citrix1.com

13. Restart xampp dengan perintah

Woody:~# /opt/lampp/lampp restart

15. Jika berhasil akan muncul webmail seperti tampilan di bawah ini.

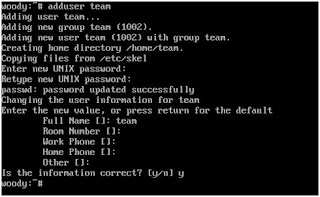

16. Supaya bisa untuk menguji coba pengiriman email, maka buat user untuk login ke webmail masing-masing. Disini akan membuat 4 user, yaitu info, team, kelompok, dan group dan diperbolehkan untuk mengakseskannya dengan menggunakan perintah chmod.

Woody:~#chmod –R 777 /usr/share/squirrelmail/data

17. Pada PC client bisa dicoba untuk mengirim email.

User team mengirim email untuk user group

Pada user group mendapat email dari user team

18. Dan webmail sudah berhasil disetting dengan sempurna.

Konfigurasi FTP Server Ubuntu 8.04

Konfigurasi Kartu Jaringan

Pertama mengkonfigurasi kartu jaringan. Langkah-langkahnya ialah sebagai berikut.

1) Seting NIC pada file /etc/network/interfaces. Tambahkan skrip dan simpan dengan menekan tombol “Esc” ketik “ :wq “ sehingga tampak seperti berikut.

# vim /etc/network/interfaces

auto eth0

iface eth0 inet static

address 10.10.10.3

netmask 255.0.0.0

network 10.0.0.0

broadcast 10.0.0.255

gateway 10.10.10.1

dns-nameservers 10.10.10.2

dns-search citrix1.com

2) Edit file /etc/hosts untuk mensetting hostname komputer.

# vim /etc/hosts

127.0.0.1 localhost.localdomain localhost

10.10.10.2 ftp1.citrix1.com ftp1

3) Selanjutnya edit resolver pada yang terletak pada /etc/resolv.conf. File ini berfungsi layaknya DNS pada Windows.

# vim /etc/resolv.conf

search citrix1.com

nameservers 10.10.10.2

4) Restart konfigurasi jaringan yang telah dilakukan.

# /etc/init.d/networking restart

* Reconfiguring network interfaces... [ OK ]

5) Lakukan pengecekan terhadap kartu jaringan.

# ifconfig eth0

6) Lakukan ping terhadap eth0

# ping 10.10.10.3

PING 10.10.10.3 (10.10.10.3) 56(84) bytes of data.

64 bytes from 10.10.10.3: icmp_seq=1 ttl=64 time=0.161 ms

64 bytes from 10.10.10.3: icmp_seq=2 ttl=64 time=0.120 ms

--- 10.10.10.3 ping statistics ---

2 packets transmitted, 2 received, 0% packet loss, time 999ms

rtt min/avg/max/mdev = 0.120/0.140/0.161/0.023 ms

Membangun FTP Server

1) Install aplikasi FTP Server yakni vsftpd.

# apt-get install vsftpd

2) Edit file konfigurasi utama aplikasi FTP Server pada folder /etc. Cari skrip yang sesuai seperti contoh, ubah sepeti contoh kemudian simpan. Sebelumnya salin file vsftpd.conf yang asli, agar saat sistem FTP mengalami gangguan dapat direstore ulang.

#cp /etc/vsftpd.conf /etc/vsftpd.conf.asli

# vim /etc/vsftpd.conf

anonymous_enable=NO

local_enable=YES

write_enable=YES

local_umask=022

Berikut adalah fungsi konfigurasi FTP server pada vsftpd.conf

· listen_ipv6, apakah berjalan sebagai standalone dengan IPv6. Unlike the listen parameter, vsftpd will listen on an IPv6 socket instead of an IPv4 one. Berbeda dengan mendengarkan parameter, vsftpd akan mendengarkan pada soket IPv6 bukan salah satu yang IPv4. This parameter and the listen parameter are mutually exclusive.Parameter ini dan parameter mendengarkan saling eksklusif.

- Allowed values: Boolean ( YES/NO ) Allowed nilai: Boolean (YES / NO)

- Default value: NO Nilai Default: NO

· 2 2

anonymous_enable , whether to allow anonymous FTP . Beware - this option is turned on by default which might cause some security trouble. anonymous_enable,apakah memungkinkan anonymous FTP -. Hati-hati opsi ini diaktifkan secara default yang dapat menyebabkan beberapa masalah keamanan.

- Allowed values: Boolean Allowed nilai: Boolean

- Default value: YES Nilai Default: YES

· 3 3

local_enable , whether local logins are permitted . local_enable, apakah login lokal diizinkan. If enabled, normal user accounts in /etc/passwd may be used to log in. Jika diaktifkan, account pengguna normal dalam / etc / passwd dapat digunakan untuk login

- Allowed values: Boolean Allowed nilai: Boolean

- Default value: NO Nilai Default: NO

· 4 4

write_enable , whether to allow any FTP commands which change the file system such as stor, dele, rnfr, rnto, mkd, rmd, appe and site write_enable, apakah untuk mengizinkan semua perintah FTP yang mengubah sistem file seperti Stor, DELE, rnfr, rnto, MKD, RMD, appe dan situs

- Allowed values: Boolean Allowed nilai: Boolean

- Default value: NO Nilai Default: NO

· 5 5

anon_upload_enable , whether to allow the anonymous FTP user to upload files . anon_upload_enable, apakah memungkinkan pengguna FTP untuk upload file. For this to work, the option write_enable must be enabled, and the anonymous ftp user must be given write permission on any desired upload location. Untuk bekerja, pilihan write_enable harus diaktifkan, dan pengguna anonymous ftp harus diberikan izin menulis pada setiap lokasi yang diinginkan upload.

- Allowed values: Boolean Allowed nilai: Boolean

- Default value: NO Nilai Default: NO

· 6 6

anon_mkdir_write_enable , whether you want the anonymous FTP user to be able to create new directories . anon_mkdir_write_enable, apakah Anda ingin pengguna FTP untuk dapat membuat direktori baru. Like above, write_enable must be enabled. Seperti di atas, write_enable harus diaktifkan.

- Allowed values: Boolean Allowed nilai: Boolean

- Default value: NO Nilai Default: NO

· 7 7

dirmessage_enable , whether to activate directory messages - messages given to remote users when they go into a certain directory . dirmessage_enable, apakah untuk mengaktifkan direktori pesan - pesan yang diberikan kepada pengguna remote ketika mereka pergi ke direktori tertentu.

- Allowed values: Boolean Allowed nilai: Boolean

- Default value: NO (in the sample configuration file, it is enabled) Nilai Default: NO (pada file contoh konfigurasi, dimungkinkan)

· 8 8

xferlog_enable , whether to activate logging of uploads/downloads . xferlog_enable, apakah akan mengaktifkan logging di upload / download. By default, the log file will be placed at /var/log/vsftpd.log , but this location may be overridden using the configuration setting vsftpd_log_file Secara default, file log akan ditempatkan di / var / log / vsftpd.log, tetapi lokasi ini bisa ditimpa dengan menggunakan setting konfigurasi vsftpd_log_file

- Allowed values: Boolean Allowed nilai: Boolean

- Default value: NO (in the sample configuration file, it is enabled) Nilai Default: NO (pada file contoh konfigurasi, dimungkinkan)

· 9 9

xferlog_std_format , whether to have your log file in standard ftpd xferlog format . xferlog_std_format, apakah agar file log anda dalam format xferlog ftpd standar.

- Allowed values: Boolean Allowed nilai: Boolean

- Default value: NO Nilai Default: NO

· 10 10

connect_from_port_20 , whether to make sure PORT transfer connections originate from port 20 (ftp-data) . connect_from_port_20, apakah untuk memastikan koneksi transfer PORT berasal dari port 20 (ftp-data).

- Allowed values: Boolean Allowed nilai: Boolean

- Default value: NO (in the sample configuration file, it is enabled) Nilai Default: NO (pada file contoh konfigurasi, dimungkinkan)

· 11 11

async_abor_enable , whether the server will recognize asynchronous ABOR requests . async_abor_enable, apakah server akan mengenali permintaan Abor asynchronous. Not recommended for security (the code is non-trivial). Tidak dianjurkan untuk keamanan (kode non-trivial). Not enabling it, however, may confuse older FTP clients. Tidak memungkinkan itu, bagaimanapun, dapat membingungkan tua klien FTP.

- Allowed values: Boolean Allowed nilai: Boolean

- Default value: NO Nilai Default: NO

· 12 12

ascii_upload_enable and ascii_download_enable . ascii_upload_enable dan ascii_download_enable. By default the server will pretend to allow ASCII mode but in fact ignore the request. Secara default server akan berpura-pura untuk memungkinkan modus ASCII tetapi sebenarnya mengabaikan permintaan. Turn on the below options to have the server actually do ASCII mangling on files when in ASCII mode. Hidupkan di bawah pilihan untuk memiliki server benar-benar melakukan ASCII mangling pada file saat dalam mode ASCII. Beware that on some FTP servers, ASCII support allows a denial of service attack (DoS) via the command "SIZE /big/file" in ASCII mode. vsftpdpredicted this attack and has always been safe, reporting the size of the raw file. Hati-hati bahwa pada beberapa server FTP, dukungan ASCII memungkinkan denial of service attack (DoS) melalui "perintah / SIZE besar /" file dalam modus ASCII serangan. Vsftpd ini diprediksi dan selalu aman, pelaporan ukuran file mentah. ASCII mangling is a horrible feature of the protocol. mangling ASCII adalah fitur mengerikan protokol.

- Allowed values: Boolean Allowed nilai: Boolean

- Default value: NO Nilai Default: NO

· 13 13

chown_uploads and chown_username . chown_uploads dan chown_username. If you want, you can arrange for uploaded anonymous files to be owned by a different user. Jika Anda ingin, Anda dapat mengatur file anonim upload ke dimiliki oleh seorang pengguna yang berbeda. Note! Catatan! Using "root" for uploaded files is not recommended! Menggunakan "root" untuk file yang diupload tidak direkomendasikan!

- Allowed values: chown_uploads is Boolean, chown_username is a username string Allowed nilai: chown_uploads adalah Boolean, chown_username adalah string nama pengguna

- Default value: chown_uploads defaults to NO and chown_username defaults to "root" Nilai Default: chown_uploads default ke default NO dan chown_username untuk "root"

· 14 14

xferlog_file . xferlog_file. You may override where the log file goes if you like. Anda dapat menimpa di mana file log berjalan jika Anda suka. The default is shown below.default akan ditampilkan di bawah ini.

- Allowed values: path string Allowed nilai: string path

- Default value: {{green}/var/log/vsftpd.log}} Nilai default: {{hijau} / var / log / vsftpd.log}}

· 15 15

idle_session_timeout , which will enable you to change the default value for timing out an idle session . idle_session_timeout, yang akan memungkinkan Anda untuk mengubah nilai default untuk kehabisan waktu sesi menganggur.

- Allowed values: Numeric Allowed nilai: Numeric

- Default value: 300 Nilai default: 300

· 16 16

data_connection_timeout , which enable you to change the default value for timing out a data connection . data_connection_timeout, yang memungkinkan Anda untuk mengubah nilai default untuk waktu keluar sambungan data.

- Allowed values: Numeric Allowed nilai: Numeric

- Default value: 300 Nilai default: 300

· 17 17

nopriv_user . nopriv_user. It is recommended that you define on your system a unique user which the ftp server can use as a totally isolated and unprivileged user.Disarankan agar Anda mendefinisikan pada sistem anda pengguna unik yang server ftp dapat digunakan sebagai pengguna benar-benar terisolasi dan unprivileged.

- Allowed values: Username string Allowed nilai: Username string

- Default value: nobody Nilai Default: tidak ada

· 18 18

ftpd_banner , which allows you to fully customize the login banner string . ftpd_banner, yang memungkinkan Anda untuk menyesuaikan sepenuhnya string banner login.

- Allowed values: String Allowed nilai: String

- Default value: none - default vsftpd banner is displayed Nilai Default: none - default banner vsftpd ditampilkan

· 19 19

deny_email_enable and banned_email_file enable you to specify a file of disallowed anonymous e-mail addresses . deny_email_enable dan banned_email_filememungkinkan Anda untuk menentukan file dilarang alamat e-mail anonim. Apparently useful for combating certain DOS attacks. Rupanya berguna untuk memerangi serangan tertentu DOS.

- Allowed values: File path string for banned_email_file and Boolean for deny_email_enable Allowed nilai: File string path untuk banned_email_file dan Boolean untuk deny_email_enable

- Default value: NO for deny_email_enable and /etc/vsftpd.banned_emails for banned_email_file Nilai Default: NO untuk deny_email_enable dan / etc / vsftpd.banned_emails untuk banned_email_file

· 20 20

chroot_local_user , which allows you to restrict local users to their home directories . chroot_local_user, yang memungkinkan Anda untuk membatasi user lokal untuk direktori home mereka.

- Allowed values: Boolean Allowed nilai: Boolean

- Default value: NO Nilai Default: NO

· 21 21

chroot_list_enable and chroot_list_file . chroot_list_enable dan chroot_list_file. You may specify an explicit list of local users to chroot() to their home directory. Anda dapat menetapkan daftar eksplisit pengguna lokal untuk chroot () untuk direktori rumah mereka. If chroot_local_user is YES, then this list becomes a list of users to NOTchroot() . Jika chroot_local_user adalah YA, maka daftar ini menjadi daftar pengguna untuk TIDAK chroot ().

- Allowed values: File path string for chroot_list_file and Boolean for chroot_list_enable Allowed nilai: File string path untuk chroot_list_file dan Boolean untuk chroot_list_enable

- Default value: NO for chroot_list_enable and /etc/vsftpd.chroot_list for chroot_list_file Nilai Default: NO untuk chroot_list_enable dan / etc / vsftpd.chroot_list untuk chroot_list_file

· 22 22

ls_recurse_enable , which enable you to activate the "-R" option to the builtin ls . ls_recurse_enable, yang memungkinkan Anda untuk mengaktifkan "-R" pilihan ke builtin ls. This is disabled by default to avoid remote users being able to cause excessive I/O on large sites. Ini dinonaktifkan secara default untuk menghindari pengguna remote yang berlebihan dapat menyebabkan I / O di situs besar. However, some broken FTP clients such as "ncftp" and "mirror" assume the presence of the "-R" option, so there is a strong case for enabling it. Namun, beberapa FTP patah klien seperti "ncftp" dan "cermin" menganggap kehadiran opsi "-R", sehingga ada kasus yang kuat untuk memungkinkan hal itu.

- Allowed values: Boolean Allowed nilai: Boolean

- Default value: NO Nilai Default: NO

· 23 23

secure_chroot_dir . secure_chroot_dir. Some of vsftpd's settings don't fit the Debian filesystem layout by default. Beberapa pengaturan vsftpd kita lakukan tidak sesuai dengan tata letak sistem berkas Debian secara default. These settings are more Debian-friendly. Pengaturan ini lebih Debian-friendly. This option should be the name of a directory which is empty. Opsi ini harus merupakan nama dari sebuah direktori yang kosong. Also, the directory should not be writable by the ftp user. Juga, direktori tidak boleh ditulis oleh user ftp. This directory is used as a secure chroot() jail at times vsftpd does not require file system access. Direktori ini digunakan sebagai chroot yang aman () penjara pada waktu vsftpd tidak membutuhkan akses file system.

- Allowed values: File path string Allowed nilai: File string path

- Default value: /usr/share/empty Nilai default: / usr / share / kosong

· 24 24

pam_service_name , is the name of the PAM service vsftpd will use . pam_service_name, adalah nama dari layanan PAM vsftpd akan digunakan.

- Allowed values: string Allowed nilai: string

- Default value: ftp Nilai default: ftp

· 25 25

rsa_cert_file , specifies the location of the RSA certificate to use for SSL encrypted connections rsa_cert_file, menentukan lokasi sertifikat RSA digunakan untuk sambungan terenkripsi SSL

- Allowed values: File path string Allowed nilai: File string path

- Default value: /usr/share/ssl/certs/vsftpd.pem Nilai default: / usr / share / ssl / certs / vsftpd.pem

· 26 26

local_umask . local_umask. Default umask for local users is 077. Default umask untuk pengguna lokal 077. You may wish to change this to 022, If your users expect that (022 is used by most other ftpd's) Anda mungkin ingin mengubah ini untuk 022, Jika Anda pengguna mengharapkan bahwa (022 digunakan oleh sebagian besar ftpd lain)

- Allowed values: Numeral Allowed nilai: angka

- Default value: 077 Nilai default: 077

3) Restart aplikasi FTP Server

# /etc/init.d/vsftpd restart

* Stopping FTP server: vsftpd [ OK ]

* Starting FTP server: vsftpd [ OK ]

4) Buatlah user baru pada sistem dengan mengetik perintah adduser<spasi> . Selanjutnya lakukan pengecekan FTP Server dengan masuk pada layanan FTP, setelah sukses dapat langsung keluar.

# adduser ftp2

Setelah menambhakan user, jika kita akan member hak akses penuh pada user tersebut maka kita hari merubah mode user tersebut dengan cara

# chmod –R 777 /home/ftp2 (nama user)

Lalu setelah itu kita cek ftp

# ftp ftp.citrix1.com

Connected to ns.citrix1.com.

220 (vsFTPd 2.0.6)

Name (ftp.citrix1.com:ftp1): ftp1

331 Please specify the password.

Password:

230 Login successful.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp>

ftp> exit

221 Goodbye.

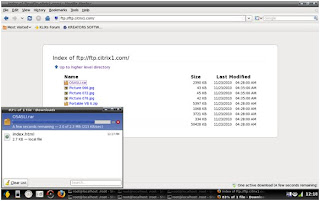

5) Lakukan pengecekan layanan FTP dari klien. Buka Web Browser, ketikan alamat ftp://ftp.citrix1.com pada Address bar. Maka akan muncul jendela login pada FTP. Masukan User name milik User yang terdapat pada sistem. Pada contoh dimisalkan ftp1, sekaligus juga Password untuk user ftp1. Tekan Log in.

6) Maka tampilan akan dibawa pada jendela baru. Pada jendela ini terdapat file-file pribadi milik user yang telah terdaftar dalam sistem. Lakukan percobaan dengan membuat folder, kemudian menghapusnya. Cara ini untuk mengecek mode write_enable=YES yang diatur pada file vsftpd.conf pada sistem. Apabila berhasil membuat dan mengahapus folder berarti FTP Server telah berjalan sesuai konfigurasi yang telah dilakukan.

7) Apabila aplikasi yang telah dikonfigurasi seperti contoh diatas, tetapi tidak dapat berjalan sesuai konfigurasi, maka dibutuhkan pengecekan ulang atau restart ulang aplikasi FTP. Layanan FTP pada Ubuntu-Server kadang kala kurang stabil, maka dari itu dibutuhkan kecermatan dalam pembangunannya.

CARA MEMBUAT ROUTER+BANDWICTH LIMITER+GRAPHING PADA MIKROTIK

Langkah pertama anda membuka aplikasi winbox. Kemudian anda klik tanda ( ... ) di sebelah kanan kotak Connect to untuk mendapatkan identitas mac address, ip address yang digunakan oleh pc yang telah anda install mikrotik, untuk lebih mudahnya anda connect dengan mac address dengan mengklik mac address yang akan muncul pada saat anda mengklik tanda (...) kemudian anda klik Connect

Setelah anda masuk pada winbox, yang perlu anda konfigurasi terlebih dahulu yaitu ip address. Caranya anda klik menu IP kemudian anda pilih addresess.

Setelah itu anda klik tanda + untuk menambah / membuat ip address. pada kotak address anda isikan ip yang anda gunakan di mikrotik anda dengan memberikan type subnet masknya yang akan anda gunakan, kemudian pada kotak interface anda atur sesuai dengan kebutuhan anda. ( disini saya menggunakan ip 10.10.10.11/8 untuk dijadikan sebagai router, dan interfaceny menggunakan eth1 ) setelah itu anda pilih apply dan ok. Apabila anda ingin memberikan keterangan pada setiap ip address yang anda buat anda bisa mengklik menu comment.

Jika anda ingin memberi ip address lagi pada interface lainnya, anda klik tanda + kembali untuk menambah / membuat ip address. pada kotak addressanda isikan ip yang anda gunakan di mikrotik anda dengan memberikan type subnet masknya yang akan anda gunakan, kemudian pada kotak interfaceanda atur sesuai dengan kebutuhan anda. ( disini saya menggunakan ip172.17.0.1/16 untuk dijadikan sebagai ip client, dan interfaceny menggunakaneth2 ) setelah itu anda pilih apply dan ok. Apabila anda ingin memberikan keterangan pada setiap ip address yang anda buat anda bisa mengklik menu comment.

Setelah anda selesai memberikan ip pada masing-masing interface, anda klik menu IP kemudian pilih routes. Disini anda klik tanda + untuk membuat default gateway . kemudian anda klik kotak gateway dan anda isikan ip address yang akan digunakan sebagai default gateway nya. (disini saya memberi ip10.10.10.1 sebagai gateway yang digunakan oleh mikrotik saya ). Kemudian pilih OK

klik menu IP kemudian anda pilih DNS. Disini anda pilih settings kemudian pada kotak Servers anda isikan DNS yang anda gunakan ( disini saya menggunakan ip DNS 10.10.10.2 dan 10.210.254.2 ) untuk menambah satu kotak lagi anda klik tanda panah bawah disebelah kanan kotak servers . kemudian anda klik OK.

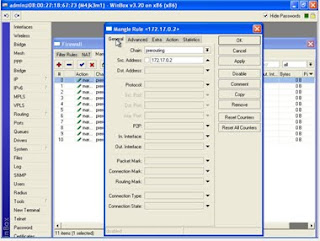

Setelah selesai, klik menu IP dan anda pilih firewall. Disini anda masuk menu mangle terlebih dahulu, dan anda klik tanda + untuk mendaftarkan ip address yang akan anda routing. Pada kotak src. Address anda isikan ip yang akan anda daftarkan untuk bisa dihubungkan ke jaringan luar. ( sebagai contohdisini saya menggunakan ip 172.17.0.2 yaitu ip hotpsot agar bisa terhubung ke jaringan luar ).

Kemudian anda pilih menu Action, disini pada kotak action anda pilih mark routing, kemudian pada kotak new routing mark anda beri keterangan untuk mempermudah pengaturan ( disini saya mengunakan router-2 pada kotak new routing mark nya ). Jangan lupa hilangkan tanda centang pada passtrough.Setelah itu anda klik ok.

Lakukan langkah-langkah diatas sebanyak client yang ada

Setelah itu anda masuk menu NAT di sebelah kiri Menu Mangle. Disini anda klik tanda + untuk membuat NAT nya, kemudian pada tab general pada kotak Src. Address ketik no ip yang akan anda gunakan ( sebagai contoh kami menggunakan ip 172.17.0.2 sebagai ip untuk hotspot ), setelah itu pada kotak Out Interface pilih ether 1.Setelah itu pada tab Action anda pilih Masquerade, kemudian klik Apply, lalu OK.

Lakukan langkah-langkah di atas sebanyak client yang ada

Setelah anda selesai konfigurasi di menu firewall nya, anda masuk pada menu Queue

Di menu ini fungsinya untuk melimit bandwith yang akan anda berikan kepada client anda. Untuk membuatnya anda tekan tanda + kemudian pada kotak Name anda isikan nama client anda, pada kotak target address isikan ip yang akan anda berikan kepada client untuk dilimit bandwicth nya. Pada kotak max limit untuk target upload dan target downloadnya anda setting sesuai dengan kebutuhan anda. Kemudian pada kotak burst limit, kotak burst treehold, burst time, time anda isikan sesuai dengan kebutuhan anda. ( disini untuk max limit target upload dan target downloadnya nya saya menggunakan 256k dan 256k , untuk burst limit dan burst treeholdnya saya memberikan 512k dan 512k, burst time nya saya memberikan 20 dan 20 s, untuk time nya saya memberikan default 00:00:00 dan 1d 00:00:00) kemudian anda pilih OK

Lakukan langkah-langkah seperti di atas sesuai dengan banyaknya client yang akan anda limit bandwitch nya,

Setelah selesai anda membuat limit bandwitchnya, anda masuk menu tools kemudian anda pilih graphing

Disini anda masuk menu queue rules, anda klik tanda + untuk membuat graphing monitoringnya kemudian pada kotak simple queue anda pilih nama client yang akan anda tampilkan pemakaian bandwitchnya dan pada kotak allow address anda isikan hanya ip address client yang akan melihat monitoring bandwitch dirinya sendiri. ( di sini saya menggunakan type all pada kotak simple queue dan saya memberikan ip address saya sendiri untuk bisa melihat pemakaian bandwitch semua client ) setelah itu anda klik ok. Lakukan langkah-langkah diatas sebanyak client yang anda miliki untuk bisa memonitoring pemakaian badwitchnya sendiri-sendiri.

Setelah itu anda masuk menu interface rules, disini anda klik tanda + untuk membuat graphing interfacenya, pada kotak interface nya anda pilih all, dan untuk kotak allow addressnya, anda isikan ip address yang anda gunakan sendiri. Kemudian anda pilih ok

interfacenya, pada kotak interface nya anda pilih all, dan untuk kotak allow addressnya, anda isikan ip address yang anda gunakan sendiri. Kemudian anda pilih ok

KONFIGURASI HOTSPOT

Menurut gambar kerja diatas, bahwa sistem kerja Server menggunakan media koneksi tanpa kabel (wireless) yakni Access Point (AP). Maka dari itu langkah pertama yakni mensetting perangkat jaringan tanpa kabel dari Server agar tersambung dengan. Untuk melakukan setting lebih baik lakukan pada Sistem Operasi yang berbasis GUI, karena settingan AP dilakukan melalui Web Browser seperti Mozilla Firefox. Berikut langkah-langkahnya.

1) Hidupkan Access Point dan hubungkan dengan komputer yang mempunyai Sistem Operasi berbasis GUI. Pada laporan ini AP yang digunakan bermerk TP-Link. Untuk mengkonfigurasi AP, terlebih dahulu harus mengetahui IP Address Default AP beserta User Default dan Password Defaultnya. Untuk mengetahuinya dapat dilihat pada buku manual atau mencari informasi di internet. Tetapi apabila AP tersebut telah digunakan, maka kemungkinan IP yang terdapat pada AP bukanlah IP Default lagi. Untuk mengembalikannya resetlah AP terlebih dahulu. Tekan tombol reset dengan ujung bolpoin dan sebagainya pada saat AP dalam kondisi hidup. Tahan antara 5-10 detik. Indikatornya (lampu LED) pada AP yang mati saat direset harus menyala kembali.

2)

Untuk AP merk TP-Link, IP Default yang telah diketahui adalah

192.168.1.1. Untuk dapat menghubungkannya dengan komputer, terlebih dahulu setting IP Address komputer agar sekelas dengan IP Address Default AP, misalnya

192.168.1.1. Cek dengan ping ke alamat IP Default AP. Jika telah terhubung, buka Web Browser kemudian ketik IP Address Default AP pada Address bar. Maka akan muncul jendela login. Untuk

User Default AP isikan

admin dan

Password isikan admin juga.

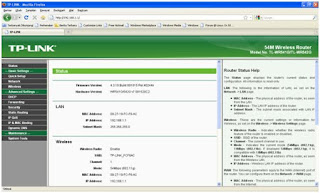

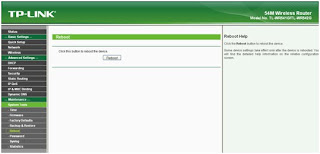

3) Berikut adalah tampilan awal ketika masuk ke area TP-Link

Gambar 2. Tampilan awal TP-Link

4) Setelah masuk halaman utama, pilih Network à LAN. Untuk melakukan konfigurasi IP yang akan di Broadcast ke client.

Gambar 3. Configurasi IP LAN AP

5) Lakukan juga konfigurasi untuk bisa terhubung ke server yang telah dibuat. Pilih Network à WAN

Gambar 4. Configurasi IP WAN AP

6) Setelah konfigurasi IP selesai, lakukan setting wireless. Pilih Wireless à Wireless Setting. Pada kolom menu SSID isikan yang digunakan, “TKJ-CITRIX”.

Gambar 5. Setting Wireless AP

7) Setelah itu tekan tombol save yang terletak dibawah. Maka akan muncul proses menyimpan konfigurasi AP. Perhatikan indikator kartu jaringan yang terdapat di pojok kanan bawah. Saat AP melakukan restart, kartu jaringan dalam kondisi unplugged untuk sementara, selanjutnya akan terkoneksi kembali.

Gambar 6. Restarting AP

8) Agar client bisa mendapat IP tanpa melakukan setting, lakukan konfigurasi DHCP. Pilih DHCP à DHCP Settings.

Gambar 7. DHCP Setting AP

9) Ketika menekan tombol save, akan muncul tampilan berikut yang menunjukkan jika TP-Link diminta untuk melakukan reboot.

Gambar 8. Warning dari AP saat setting DHCP

10) Untuk melakukan reboot. Pilih System Tools à Reboot. Tekan Reboot.

Gambar 9. Reboot AP

11) Cek pada Client, dengan member perintah “ifconfig”. Maka akan muncul tampilan berikut.

Gambar 10. Bukti DHCP

12) Untuk melihat client yang sedang terhubung pada jaringan, pilih DHCP à DHCP Clients List

Gambar 11. Client Connect

Pada dasarnya setting AP agar bisa berjalan berdasarkan konsep kerja hanya seperti contoh diatas. Namun settingan AP dapat dispesifikan dengan memperhatikan faktor keamanan. Beberapa jenis AP telah diberikan fasilitas filtering MAC Address, WEP dan WPA. Pada laporan ini membahas hal tersebut dengan syarat seluruh jaringan telah dapat berjalan dengan baik sesuai dengan gambar kerja.

Security Filtering MAC Address

1. Untuk konfigurasi security Filtering MAC Address, pilih Wireless à MAC Filtering. Klik Enable. Pada Filtering Rules pilih “Allow the station not specified by any enabled entries in the list to access”. Pilihan ini dimaksudkan bahwa MAC Address yang terdaftar akan bisa mengakses jaringan yang ada. Sedangkan pilihan “Deny the station not specified by any enabled entries in the list to access” dimaksudkan jika ingin mengkonfigurasi MAC Address agar tidak bisa mengakses jaringan yang ada.

Gambar 12. Setting MAC Filtering

2. Untuk mendaftarkan MAC Address klik Add New. Tulislah MAC Address dari PC Client. Agar mudah mengetahui pemilik MAC Address, pada kolom description isikan keterangan dari MAC Address misal dengan member nama pemilik MAC Address tersebut. Disini juga bisa melakukan setting MAC Address mana yang boleh mengakses dan mana yang tidak boleh mengakses jaringan.

Gambar 13. Pengisian MAC Address yang diijinkan mengakses

Gambar 14. Pengisian MAC Address yang tidak diijinkan mengakses

Gambar 15. Daftar MAC Address Client

Gambar 16. Client Terhubung dalam Jaringan

Security WEP

WEP (Wired Equivalent Privacy) adalah suatu metode pengamanan jaringan nirkabel, disebut juga dengan Shared Key Authentication. Shared Key Authentication adalah metode otentikasi yang membutuhkan penggunaan WEP. Enkripsi WEP menggunakan kunci yang dimasukkan (oleh administrator) ke client maupun access point. Kunci ini harus cocok dari yang diberikan akses point ke client, dengan yang dimasukkan client untuk authentikasi menuju access point, dan WEP mempunyai standar 802.11b.

1. Setting WEP ada pada Wireless à Wireless Setting. Beri tanda centang pada “Enable Wireless Security”. Pada kolom Security Type pilih WEP dan WEP Key Format pilih ASCII. Kolom WEP Key isikan password yang akan digunakan sebagai security, kali ini isikan “abc12”, pada kolom Key Type pilih 64 bit. Simpan konfigurasi dengan menekan save.

Gambar . Setting WEP

2. Pada client bisa di cek. Saat melakukan connecting pada “TKJ-CITRIX” akan diminta untuk melakukan authentication.

Gambar . WEP pada client

Gambar . Client connect

Test Hasil

Setelah semua konfigurasi pada Access Point dilakukan, check pada client. Lakukan ping pada Router 2, DNS Server, FTP Server, Web/Mail Server, dan Router 1.

Gambar Ping ke Access Point, Router 2, DNS, WEB/Mail Server

Gambar Ping ke Router 1

Gambar ping ke FTP

Gambar ping ke Gateway

Check dengan melakukan browse ke web server, ftp server dan mail server.

Check Web

Gambar browse ke Web server

Check MAIL

Gambar tampilan masuk ke mail

Untuk mengirim email, pilih compose. Isikan alamat mail yang dituju, kemudian kirimkan.

Kemudian anda log out dari webmailnya, dan anda login dengan menggunakan user yang baru anda kirimi pesan.

Gambar Login untuk mengecek email

Gambar bukti bahwa email terkirim

Check FTP

Gambar browse ke FTP

Gambar isi dari FTP

Gambar Isi dari FTP saat akan didownload

Gambar Proxy yang berjalan dengan baik

Pengertian Access Point

Access point adalah suatu alat yang memungkinkan perangkat komunikasi kabel untuk terhubung ke jaringan nirkabel dengan menggunakan Wi-Fi , Bluetooth atau standar terkait. AP biasanya dihubungkan ke router , dan bisa menukar data antara perangkat nirkabel seperti komputer atau printer dan perangkat kabel pada jaringan.

Dengan munculnya Wireless Access Point, pengguna jaringan kini dapat menambahkan perangkat yang mengakses jaringan yang menggunakan kabel atau tidak. Untuk saat ini AP dibangun untuk mendukung standar pengiriman dan penerimaan data menggunakan frekuensi radio. dan frekuensi yang mereka gunakan didefinisikan oleh IEEE. Kebanyakan AP menggunakan IEEE 802.11 standar.

Pengertian Client Bridge

Bridge adalah peralatan jaringan yang digunakan untuk memperluas atau memecah jaringan. Bridge berfungsi untuk menghubungkan dan menggabungkan media jaringan yang tidak sama seperti kabel unshielded twisted pair (UTP) dan kabel fiber-optic, atau jaringan yang menggunakan kabel dengan jaringan nirkabel dan untuk menggabungkan arsitektur jaringan yang berbeda seperti Token Ring dan Ethernet. Bridge memperbarui sinyal tetapi tidak melakukan konversi protocol, jadi protocol jaringan yang sama (seperti TCP/IP) harus berjalan pada kedua segmen jaringan yang terkoneksi ke bridge.

Bridge beroperasi mengenali alamat MAC address node asal yang mentransmisi data ke jaringan dan secara automatis membangun sebuah table routing internal. Table ini digunakan untuk menentukan ke segmen mana paket akan di route dan menyediakan kemampuan penyaringan (filtering). Setelah mengetahui ke segmen mana suatu paket hendak disampaikan, bridge akan melanjutkan pengiriman paket secara langsung ke segmen tersebut. Jika bride tidak mengenali alamat tujuan paket, maka paket akan di forward ke semua segmen yang terkoneksi kecuali segmen alamat asalanya.

Security

1. WEP

Shared KeyatauWEP (Wired Equivalent Privacy) adalahsuatumetodapengamananjaringannirkabel, disebutjugadenganShared Key Authentication.Shared Key Authenticationadalahmetodaotentikasi yang membutuhkanpenggunaan WEP.Enkripsi WEP menggunakankunci yang dimasukkan (oleh administrator) keclientmaupunaccess point.Kunciiniharuscocokdari yang diberikanakses point keclient, dengan yang dimasukkan client untukautentikasimenujuaccess point.

2. MAC Filter

Hampir setiap wireless access point maupun router difasilitasi dengan keamanan MAC Filtering. Hal ini sebenarnya tidak banyak membantu dalam mengamankan komunikasi

wireless, karena MAC address sangat mudah dispoofing atau bahkan dirubah. Tools ifconfig pada OS Linux/Unix atau beragam tools spt network utilitis, regedit, smac, machange pada OS windows dengan mudah digunakan untuk spoofing atau mengganti

MAC address. Penulis masih sering menemukan wifi di perkantoran dan bahkan ISP (yang biasanya digunakan oleh warnet-warnet) yang hanya menggunakan proteksi MAC Filtering. Dengan menggunakan aplikasi wardriving seperti kismet/kisMAC atau aircrack tools, dapat diperoleh informasi MAC address tiap client yang sedang terhubung ke sebuah Access Point. Setelah mendapatkan informasi tersebut, kita dapat terhubung ke Access point dengan mengubah MAC sesuai dengan client tadi. Pada jaringan wireless, duplikasi MAC address tidak mengakibatkan konflik. Hanya membutuhkan IP yang berbeda dengan client yang tadi.

3. Hidden SSID

SSID adalah sebuah nama yang disebarkan secara unik diantara semua point dari jaringan wireless.SSID harus mengidentifikasikan dalam semua point dari sebuah jaringan wireless yang tidak lebih dari 32 karakter. Fungsi dari hidden SSID ialah dapat menyembunyikan nama SSID kita agar tidak diakses oleh client.

A. Langkah- langkah konfigurasi en-genius eoc-2610 sebagi access point

1. Memastikan bahwa laptop yang digunakan untuk mengkonfigurasi WIFI En-genius telah terhubung dengan menggunakan kabel

2. Mengatur IP pada laptop dengan menggunakan ip static untuk memudahkan koneksi ke en-genius dengan ip defaultnya yaitu 192.168.1.11 yang tampak pada gambar berikut

3. Membuka web browse ketik alamat ip default yaitu 192.168.1.1 hingga muncull kotak jendela login, masukan user dan password default yaitu “admin”

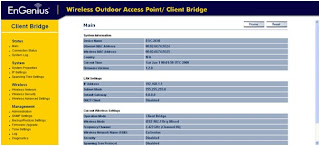

4. Muncul tampilan utama dari en-genius

5. terlebih dahulu kita atur fungsi en-genius yaitu sebagai access point langkahnya adalah masuk pada system properties

mengisi nama device : AP-KANAN

memasukan negara : Indonesia

operation mode : access point (beri tanda centang)

klik apply

6. Berikutnya mengatur konfigurasi ip pada system, memilih ip setting dan mengisikan alamat IP berikut:

IP Address 192.168.124.2

IP Subnet Mask 255.255.255.0

Default Gateway 192.168.124.1

Primary DNS 10.10.10.2

Secondary DNS 10.210.254.2

Klik Apply

7. Setelah proses selesai penyimpanan konfigurasi baru selesai jaringan secara otomatis akan terputus.

8. Mengatur ulang IP pada Laptop dengan IP yang sekelas dengan IP pada En-Genius agar laptop dapat terhubung kembali pada En-Genius untuk pengaturan selanjutnya

IP Address : 192.168.124.6

Subnet : 255.255.255.0

Default Gateway : 192.168.124.1

9. Browsing pada Access Point yaitu pada pada alamat Ip baru ; 192.168.124.2 hingga muncul dialog jendela login dan masukan user dan password ‘admin’

10. Masuk ke wireless, wireless network dan muncul beberapa profile SSID yang dimiliki access point klik edit pada profile SSID ‘EnGenius1’

11. Muncul jendela SSID profile ‘EnGenius1’ dan ganti SSID dengan ‘IT-CITRIX’ centang pada

suppressed SSID yang berfungsi untuk menghidden agar SSID broadcast tidak terdeteksi oleh public dan wireless security ubah menjadi ‘WEP’, hingga muncul opsi lanjutan berikut

Auth type menjadi Open system

Input mode menjadi ASCII

Key length 40/64-bit (10 hex digits 0f 5 ASCII char)

Default key 1

Dan masukkan key atau kata kunci untuk diisi bila suatu client atau user ingin mengoneksi ke acces point melalui wireless, klik save

12. Kembali ke pengaturan wireless network, klik apply dan tunggu hingga proses penyimpanan

konfigurasi selesai.dan bila selesei segera putus koneksi dan hubungkan kabel starigh ke engenius yang akan dijadikan client bridge.

13. Masuk pada Wireless mac filter, pengaturan ini berfungsi untuk dimana hanya user atau client tertentu yang mengkaskes access point maupun sebaliknya dengan menggunakan mac address dari user atau client tersebut. Disini yang hanya dimasukan adalah mac address dari client bridge dan atur allow for this mac agar selain mac yang tidak terdaftar pada mac filter tidak dapt terkoneksi ke Ap.

B. Langkah- langkah konfigurasi en-genius eoc-2610 sebagi Client Bridge

1. Berikutnya atur konfigurasi untuk client bridge yang berfungsi untuk mengkoneksi ke access point, disini client bridge menggunakan en-genius eoc-2610 yang akan mengoneksi ke acces point dengan hanya menggunakan SSID nya saja.

2. Pertama atur ulang ip menjadi ip default en-genius yaitu 192.168.1.1, dan segera masuk browser dan login dengan masukan kata admin pad username dan password, hingga muncul tampilan awal dari en-genius

3. Masuk pada system properties atur nama device dan letak negara, serta disini centang operation mode pada client bridge, disini client bridge berfungsi untuk menjebatani access ke acces point.klik apply dan tunggu hingga proses penyimpanan selesai

4. Berikutnya mengatur konfigurasi ip pada system, memilih ip setting dan mengisikan alamat IP berikut:

IP Address 192.168.124.3

IP Subnet Mask 255.255.255.0

Default Gateway 192.168.124.1

Primary DNS 10.10.10.2

Secondary DNS 10.210.254.2

Klik Apply

5. Segera atur ulang ip static anda dan samakan dengan yang anda gunakan tadi, login kembali ke browser anda

6. Segera atur client bridge untuk mengkoneksi ke access point dengan masuk ke wireless, wireless properties , hingga ada tampilan seperti pada gambar

7. Klik site survey , dan muncul jendela baru pencarian jaringan wireless yang tertangkap sinyal en-genius, disini untuk mengkoneksikan bridge dengan acces point dengan cara mehubungkan antar ssid saja , klik BSSID acces point yang telah kita atur tadi dengan mengklik pada alamat mac addressnya, disini kami memilih IT-CITRIX yang telah kami buat

8. Dan konfigurasi telah selesai.untuk mengetes konfigurasi buka cmd dan ping pada 192.168.124.2 dan 192.168.124.3

9. Untuk melakukan uji koneksi gunakan client yang terhubung dengan lan client bridge dan atur ip pada network connection dengan rincian berikut

Ip address 172.17.0.9

Subnet masik 255.255.0.0

Default gateway 172.17.0.1

Preferred DNS server 10.10.10.2

Alternate DNS server 10.210.254.2

ok

10. Juga bila access point telah terhubung dengan switch dari mikrotik maka ketik nslookup untuk mengecek apa sudah terhubung, bila terdapat default server yang terdeteksi maka konfigurasi anda berhasil. Juga lakukan browsing ke www.citrix1.com dimana untuk melihat apa sudah terhubung dengan web server yang menggunakan joomla

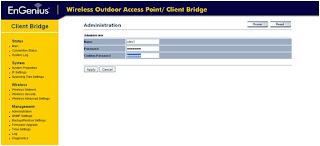

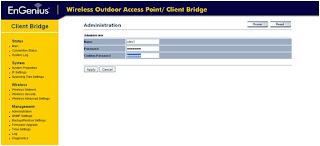

11. Untuk tambahan sebelumnya pada engenius eoc-2610 memiliki security yang standar dengan user admin dan password admin juga, maka dari itu untuk lebih aman atur security administration pada management, administration dan atur kami mengganti dengan user dan password ‘citrix1’, klik apply

1) Konfigurasi Client

Pertama klik start – control panel

Kemudian pilih network network and internet conection

Selanjutnya pilih network conection

Kemudian klik kanan pada icon local area connection, pilih properties

Kemudian pilih internet protocol (TCP/IP), klik properties

Isikan ip address untuk client seperti pada gambar berikut :

Ip address 172.17.0.3

Subnet mask 255.255.0.0

Default gateway 172.17.0.1

Preferend DNS server 10.10.10.2

Setelah itu pilih ok maka akan kembali ke tampilan properties local area conection

Disini anda pilih ok

Langkah Selanjutnya anda klik start – run

Ketik cmd kemudian tekan enter

Setelah itu,anda melakukan ping 172.17.0.1 sebagai gateway nya :

Apabila ping berjalan, maka koneksi sudah berhasil

http://www.tueagles.com/anti-porn/download.htm

http://www.tueagles.com/anti-porn/download.htm

http://www.tueagles.com/anti-porn/download.htm

http://www.tueagles.com/anti-porn/download.htm